Interview mit Prof. Dr. Jörg Wollert

„Security wird zur

Schlüsseldisziplin“

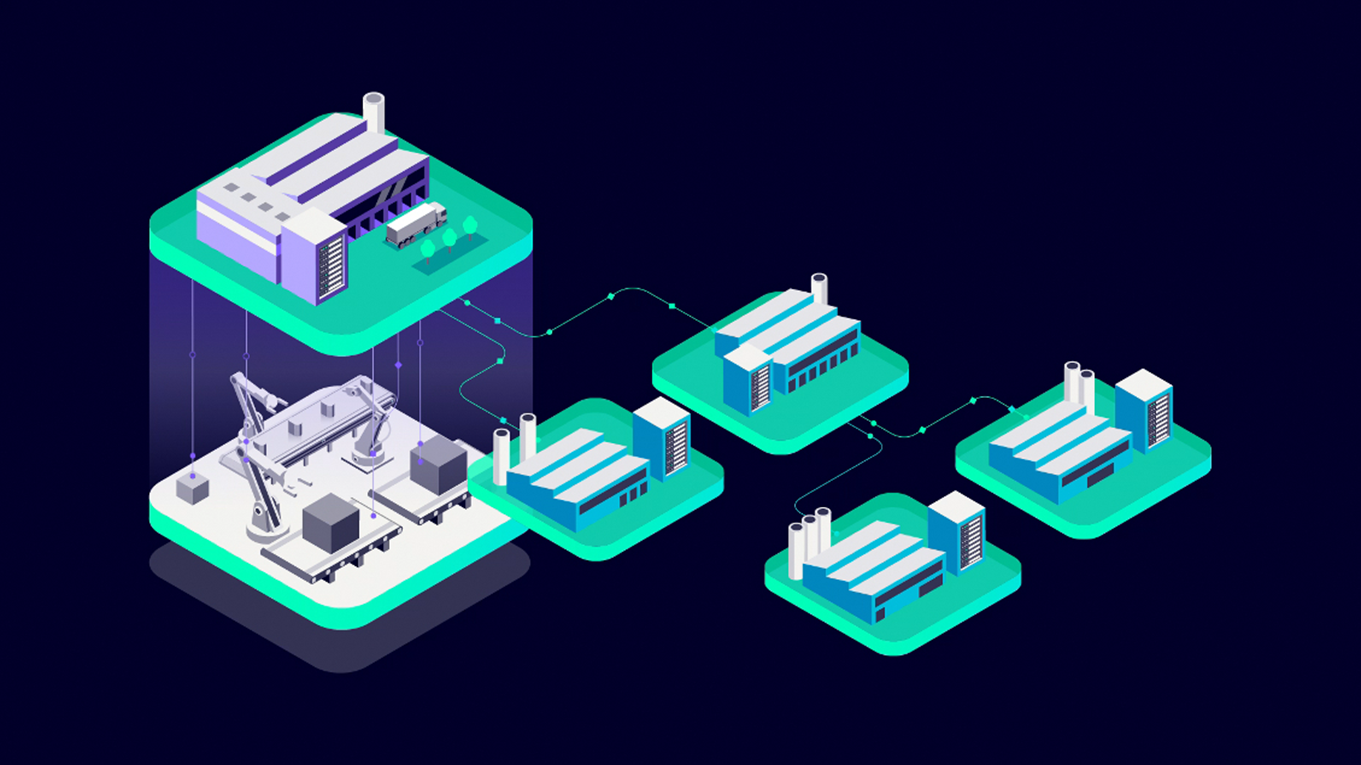

Soviel steht fest: Eine intelligent vernetzte, sich selbst steuernde und ressourceneffiziente Produktion zahlt sich aus. Doch welcher Schritt auf dem Weg zu einer Smart Factory ist als erstes zu gehen? Welche Aspekte dürfen Unternehmen dabei auf keinen Fall aus den Augen verlieren? Und wie schwer wiegt die Sicherheit in der Zeit des Wandels? Zu diesen Fragen hat sich das SPS-MAGAZIN mit Jörg Wollert, Professor an der FH Aachen, unterhalten.

Die Vision der Smart Factory umfasst die Digitalisierung der Produktion und die Nutzung diverser produktionsrelevanter Daten. Welche neuen Herausforderungen ergeben sich dadurch für die IT-Security?

Jörg Wollert: Die Frage ist sehr komplex, sodass man sie kaum durchgängig beantworten kann. Fangen wir mit dem Thema Industrie 4.0 an. Hier geht es nicht um einzelne Produkte, die Industrie-4.0-ready sind, sondern darum, eine ganzheitliche Strategie umzusetzen. Vom Design bis hin zum Betrieb. Das ist komplexer und hat eine weitaus umfassendere Dimension als die klassische Automatisierung. Die Smart Factory setzt also eine unternehmensübergreifende digitale Kommunikation voraus. Hierzu gehört auch, dass die Geschäftsprozesse abgestimmt sind und die Daten frei von Seiteneffekten ausgetauscht werden können. Häufig liegen jedoch schon die Geschäftsprozesse in keiner digitalisierbaren Form vor, sodass ein Austausch zwischen Unternehmen nicht verwirklicht werden kann. Die Vertraulichkeit in der Abwicklung von digitalen Geschäftsprozessen beinhaltet Unternehmens-Know-how, und das muss unter allen Umständen gesichert werden. Industrie 4.0 fordert ebenso ein firmenübergreifendes Engineering. Auch hier ist der Boden in vielen Bereichen noch nicht so bereitet, dass ein einfaches Plug&Produce überhaupt möglich wäre. Wie im Geschäftsprozess hat der Datenaustausch auch im Engineering eine sehr hohe Vertraulichkeitsanforderung und Security damit höchste Priorität.

Die großen Schlagworte von Industrie 4.0 wie Big Data oder IoT sind also noch gar nicht ohne weiteres umsetzbar?

Wollert: Wirklich bis zum Ende gedacht setzt die Nutzung verschiedener produktionsrelevanter Daten einen Big-Data-Ansatz voraus. Soweit sind viele Unternehmen jedoch noch gar nicht. Vielfach werden Daten aus gutem Grund lokal gehalten. Schließlich sagen Produktionsdaten auch etwas über die Leistungsfähigkeit von Maschinen, Infrastrukturen, Einheiten aber auch Menschen aus. Hier sind viele Fragen noch nicht beantwortet, explizit solche mit sozialer Indikation. Zusammenfassend kann man darum feststellen, dass die hohe Vernetzung von allen Bereichen der Produktion – angefangen vom Engineering, über die Produktion bis hin zur Lifecycle-Verwaltung – extrem anspruchsvoll ist. Sicherheit spielt dabei auf allen Ebenen eine entscheidende Rolle. Security wird zu einer Schlüsseldisziplin der Automatisierungstechnik für jegliche Industrie-4.0-Ansätze. Dies im Hinterkopf, lässt sich die Frage nach den größten Herausforderungen ganz einfach beantworten: Man muss lernen die neue Komplexität zu beherrschen. Es muss ein auf das jeweilige Schutzbedürfnis anzupassendes Sicherheitslevel realisiert werden. Zudem müssen die Mitarbeiter Security leben lernen – also Schutzziele verinnerlichen und intrinsisch umsetzen.

Wie bewerten Sie in diesem Zusammenhang bestehende Paradigmen wie Defense in Depth?

Wollert: Defense in Depth ist ein stark gepushter Begriff. Seit der IEC62443 und ISA99 ist jedem klar, dass alle Beteiligten für Sicherheit sorgen müssen. In der Norm werden die Rollen des Herstellers, Integrators und Betreibers genannt – alle müssen ihre Hausaufgaben machen. Darüber hinaus werden im Rahmen von Defense in Depth domänenbasierte Ansätze angesprochen, mit denen eine Zuordnung von Schutzdomänen gemeint ist. Hierbei unterscheidet die Norm Low-, Medium- und High-Impact-Informationssysteme. Kann ein großer Schaden angerichtet werden, ist ein höherer Schutz notwendig – das ist logisch. Was dieser Ansatz ganz deutlich zeigt: dass ohne Risiko-Assessment und Risiko-Bewertung überhaupt kein sinnvolles Schutzziel definiert werden kann. Er macht auch deutlich, dass man Sicherheitsfragen allein durch den Zukauf von elektronischen Geräten nicht lösen kann. Security kann nur per Design erreicht werden – und dafür ist Defense in Depth eine Voraussetzung. Schlussendlich muss das gesamte System bewertet werden, inklusive aller Außengrenzen und Schnittstellen zu Fremdsystemen. Das kann nur durch eine strategische Aufbereitung erreicht werden. Im Zuge einer Smart-Factory-Potenzialanalyse für ihren Kunden KSB identifizierte die Managementberatung NEONEX Opti mierungschancen bei der Beschaffung der Lieferantendokumentation sowie der Erstellung von Unterlagen zur Qualitätsprüfung entlang der Supply-Chain. ‣ weiterlesen

Signifikante Ressourceneinsparung bei Pumpenhersteller KSB

NEONEX, Fabasoft Approve & KSB: „Win-win-win-Situation“ durch starke Partnerschaft

Signifikante Ressourceneinsparung bei Pumpenhersteller KSB

Aktuelle Diskussionen stellen bestehende Sicherheitskonzepte in Frage und fordern IT-Security-by-Design. Wie sehen Sie das?

Wollert: Was sind bestehende Sicherheitskonzepte? Ein Netzwerk mit einer Firewall abzusichern und fertig? Oder einfach ein Air-Gap – also von vornherein nicht vernetzen? Jedes Sicherheitskonzept ergibt nur via Security-by-Design Sinn. Man kann Sicherheit nicht überstülpen sondern man benötigt Strategien, die auf die jeweiligen Schutzziele angepasst sind; und das von der administrativen Organisation bis hin zur Komponente. Die IEC62443 ist ein recht komplexes Werk, das hierzu schon viele relevante Aspekte beinhaltet: So beschreibt die 62443-2 die Policies und Procedures für eine Organisation, die 62443-3 das System und Anforderungen daran und die 62443-4 setzt sich mit den Komponenten auseinander.

Ergeben sich hinsichtlich IT-Security Ihrer Meinung nach Vorteile für Steuerungen, die auf einem Linux-System basieren?

Wollert: Wenn wir in dem soeben beschriebenen Verständnis der IEC62443 bleiben, dann sprechen wir jetzt nur noch von der Komponente als Industrial Automation Control System, kurz IACS. Eine sichere Komponente ist entsprechend nur ein Teil eines Securitykonzepts. Hier bietet Linux Vorteile – sofern richtig eingesetzt. Linux wird bei vielen eingebetteten Systemen mit Security-Funktionen von einer breiten Community eingesetzt. Die Mehrheit von Switch- und Router-Firmware basiert auf Linux. Von daher sind die Fragen hinsichtlich Protokollen, Patch-Level, Betriebssystemqualität oder internem Aufbau bekannt – es kann also strategisch vorgegangen werden. Das ist langfristiger besser als der Security-by-obscurity-Ansatz von proprietären Systemen. Das Linux-Betriebssystem bietet von Haus aus alle Möglichkeiten Sicherheitsstrategien umzusetzen und es gibt eine große Community die Linux als sicheres Betriebssystem unterstützt.

Im Rahmen einer Ihrer letzten Vorträge zu IT-Security, haben Sie die PFC-Steuerungsfamilie von Wago als gutes Beispiel herausgestellt. Warum?

Wollert: Bei der Realisierung von Systemlösungen kann man in Hinblick auf Security eine ganze Menge falsch machen. Hier sieht man schon die eine oder andere ’spannende‘ Systemlösung der unterschiedlichen Systemhersteller. Wago hat der PFC-Steuerungsfamilie eine solide Linux Basis mitgegeben, so dass jeder Controller quasi als Secure-Gateway betrieben werden kann. Es werden die wesentlichen Sicherheitsprotokolle unterstützt und was fehlt, kann von der Community geliefert werden. Der PFC ist eben nicht eine internetfähige SPS, sondern ein vollwertiger Linux-Rechner, der auch eine Codesys-SPS-Runtime laufen lassen kann. Diese Sichtweise gibt der IT die richtige Bedeutung. Da man nicht auf Echtzeit verzichten muss, stellt die IT-Lastigkeit keinen Nachteil dar, sondern bietet vielmehr die Möglichkeit mit der IT zu interagieren.

Welche sind Ihrer Meinung nach die ersten Schritte, die Unternehmen gehen sollten, um sich auf den Weg zur Smart Factory zu machen?

Wollert: Betrachtet man die typischen Herausforderungen eines Mittelständlers, so ist die Digitalisierung von Geschäftsprozessen der wichtigste erste Schritt. Sicherlich sind viele elektronische Dokumente schon am Start, aber eine durchgängige Prozessbeschreibung, die eine problemlose Automation ermöglicht, ist schon herausfordernd. Erst wenn dieser erste Schritt vollzogen ist, kann man sich um konkrete Use Cases kümmern. Die Definition von digitalisierbaren Szenarien spiegeln später das Einsatzfeld und die Kommunikationsbeziehung zum Kunden, zur eigenen Niederlassung, zu den Vertriebsmitarbeitern oder zum Wartungspersonal wieder. Hieraus ergeben sich die zukünftigen Anforderungen an das Gesamtsystem. Erst dann kann man über sichere Architekturen und Schutzzonen reden und erst damit wird es technisch.

Welche Aspekte müssen bei der Nachrüstung von Automatisierungssystemen berücksichtigt werden – explizit mit Blick auf die Anforderungen von Industrie 4.0?

Wollert: Retrofit hat immer ganz eigene Gesetze. In der Regel kann man nicht die Infrastruktur neu erfinden, sondern man ist auf die bestehenden Konfigurationen angewiesen. Findet man Ethernet-basierte Netzwerke vor, oder kann man Ethernet-Netzwerke einsetzen, wird es einfacher. In diesem Fall sind die unterschiedlichen Sicherheitsanforderungen und die Kommunikationsanforderungen zu erheben und in einer geeigneten hierarchischen Infrastruktur abzusichern. Die sicheren Gateways zwischen den Domänen bekommen dabei eine hohe Bedeutung – ebenso wie die Steuerungs-SPS, denn die ist das Gateway vom Feld in die IT. n IT-Security made by Wago